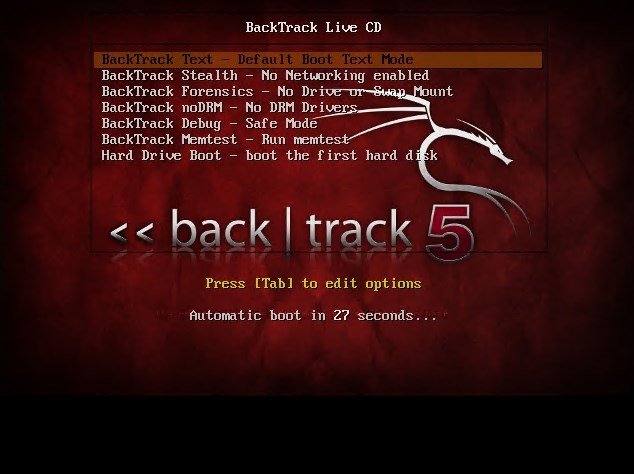

Взламываем Wi-Fi на BackTrack 5 с USB Flash.Тема взлома Wi-Fi уже довольно много обсуждалась на этом сайте, это: Я тоже внесу свою лепту в это дело. Чтобы хоть как-то выделиться, я решил сделать это с BackTrack 5, установленного на USB Flash. Для начала скачиваем BackTrack 5 с оф.сайта http://www.backtrack-linux.org/downloads/ Выбираем Release - BackTrack 5, Window Manager на свой вкус, Architecture - 32 или 64 бита, или для arm. Image Type - ISO, Download Type - прямая ссылка или торрент. Образ весит около 2 GB. После закачки образа, устанавливаем на флешку как описано пользователем Pantheon - Ubuntu с USB? Установка Ubuntu с флешки. Все также. Только советую не забыть оставить пространство для хранения файлов. В UNetbootin это называется "Space used to preserve files across reboots". Чем больше флешка - тем больше можно поставить. Я ставил на 4 Гиговую и оставил всего 256 Мб для своих данных. Маловато, хотя самое важное оставить хватает. После установки система на USB Flash, при включении комьютера ставим грузиться с USB. Выбираем первый вариант - BackTrack Text - Default Boot Text Mode . С первого взгляда он может напугать новичков "А где графическая оболочка?? ". Но ничего страшного, при включении просто вводим команду: И увидим свой любимый графический менеджер. Я увидел Gnome :) Во взломе WPA нас интересует пакет авторизации, вот его мы и будет ловит с помощью пакета aircrack-ng. Открываем консоль и вводим: Если wlan1 нету, то он подскажется как назван интерфейс и вводим его, например wlan0. Если все в порядке, пишем: Тут также можно выбрать новый интерфейс, который создал airmon-ng - это может быть mon0, ath0 или другие. Честно говоря не очень разобрался зачем второй. Видим вот такую картину: Есть сеть 2day, с шифрованием WPA-PSK и одним подключенным клиентом. BSSID - 00:26:5A:71:B6:CC Client - 5C:57:C8:6B:B4:DA. Указываем, чтобы airodump-ng анализировал только нужную нам сетку: airodump-ng -c 1 --bssid 00:26:5A:71:B6:CC -w 2day wlan1. Хотя, как я вскоре понял, это не обязательно. Он может перехватить нужную информацию и в общем потоке, но не будем отходить от традиций. Пакет авторизации мы можем поймать только при переподключении клиента, но лучше этот процесс ускорить. Открываем еще окно терминала и пытаемся отключить его от точки доступа: aireplay-ng -0 10 -a 00:26:5A:71:B6:CC -c 5C:57:C8:6B:B4:DA wlan1. -0 10 означает количество попыток. Может хватить и одной ;) И видим долгожданную надпись "WPA Handshake" в правом верхнем углу: Все! Файлы с нужной информацией у нас в руках. Осталось вытащить из них пароль. На что могут уйди годы. Ну не будем пессимистами и попробуем для начала пройтись по словарю (который желательно предварительно скачать, чем больше тем лучше). aircrack-ng -w /root/passwords.lst -b 00:26:5A:71:B6:CC 2day*.cap. Как вы поняли, указываем путь до него, MAC точки доступа и все файлы с нашим названием. А вот это уже самая долгожданная картинка! Ключ найден из словаря: На самом деле в словаре такого слова могло и не оказаться, если бы я сам его туда не добавил. Ну мы же делаем это все в образовательных целях. А на практике мне бы пришлось задействовать John The Ripper или просто John , если не так официально. Представим, что он у нас установлен: john --incremental:all --stdout | aircrack-ng -b 00:26:5A:71:B6:CC -w - /root/2day*.cap. Перенаправляем вывод все возможных вариантов символов из john в aircrack-ng. Конечно, для начала стоит попробовать упрощенный перебор, потом отдельно цифры. Но для этого уже курим мануалы John! Всем удачной рыбалки ) Придумывайте сложные пароли, соседи не дремлют! |